Man muss kein Superhacker sein – Hauptsache dreist!

Ärzte gehen nachlässig mit Passwörtern in ihren Praxen um und gefährden damit die Sicherheit von Patientendaten. So lautet das Ergebnis einer Untersuchung zur IT-Sicherheit im Gesundheitssektor im Auftrag des Gesamtverbands der Deutschen Versicherungswirtschaft (GDV) – durchgeführt von dem Computersicherheitsexperten Michael Wiesner.

Wiesner ist ein sogenannter „White hat“: ein Hacker, der auf Bestellung IT-Systeme prüft, wie beim Sicherheitscheck für den GDV, „Penetration-Test“ oder kurz „Pen-Test“ genannt. Ergebnis: 22 der 25 getesteten Praxen nutzen sehr einfach zu erratende Passwörter, zum Beispiel „Behandlung“, „Praxis“, den Namen des Arztes, den „Namen“ des Computers, an dem der Anwender sitzt – oder gar keine Passwörter. Trotzdem wiegen sich Ärzte bei diesem sensiblen Thema in Sicherheit, rügte der Fachmann bei der Vorstellung des Branchenreports „Cyberrisiken bei Ärzten und Apothekern“ im April in Berlin. Um eine Praxis zu hacken, müsse man gar kein „Superhacker“ sein – „Kreativität und Dreistigkeit reichen schon aus!“

„DocCheck: Ihre Praxis wurde mit 4- bewertet!“

Insgesamt fielen Wiesner doch erhebliche Schwächen bei der organisatorischen Sicherheit auf: „Von außen sind die untersuchten Praxen in der Regel gut abgesichert, doch bei Passwörtern schludern fast alle Ärzte!“ Auch mit Phishing-Attacken machten Hacker oft leichte Beute: „In jeder zweiten Praxis öffneten Mitarbeiter eine potenziell schadhafte E-Mail, 20 Prozent klickten sogar auf einen Link oder öffneten den Anhang. So diente der Betreff „Bewertung Ihrer Praxis auf DocCheck mit einer Note von 4-“ als Druck- oder Lockmittel. Bei diesem „Social Engineering“ werden Eigenschaften wie Hilfsbereitschaft, Vertrauen, Angst oder Respekt vor Autorität genutzt, um Personen zu manipulieren.

Dass Patientendaten in Kliniken und Praxen häufig nicht sicher aufgehoben sind, zeigt ein Test: Von knapp 1.200 untersuchten niedergelassenen Ärzten waren nur fünf (0,4 Prozent) hinsichtlich der unterstützten Verschlüsselungsmethoden auf dem vom Bundesamt für Sicherheit in der Informationstechnik (BSI) empfohlenen Stand der Technik. Kliniken und Praxen wurden dafür bundesweit willkürlich ergoogelt und es wurde auf einen Mix aus großen und kleinen Standorten aus Stadt und Land geachtet.

Patientendaten gehackt – ohne ein einziges Passwort

Bei der GDV-Veranstaltung zeigte Wiesner, wie er mithilfe der Suchmaschine „Shodan“, die vernetzte Computer und mit dem Internet verbundene Dienste identifiziert, eine Praxis ohne Sicherung ihrer IT ausfindig macht. Mit einigen Klicks kam er bis zum Serververzeichnis mit den Patientenakten, ohne auf dem Weg dahin nur ein Kennwort eingegeben zu haben. Noch sei solch ein „digitaler Hausfriedensbruch“ nicht strafbar, erläuterte Wiesner, eine Änderung im Strafgesetzbuch jedoch geplant.

Welche Folgen unbedachtes Klicken haben kann, demonstrierte Wiesner am Beispiel einer Kölner Zahnarztpraxis: Eine Mitarbeiterin hatte den schadhaften Anhang einer fingierten Bewerbungsmail geöffnet und dem Angreifer dadurch Zugang zum System gewährt. Die Zahnärztin hatte jedoch den Computer sofort vom Netzwerk gelöst und den Stecker gezogen. Dieser Vorfall hätte schlimmeren Schaden anrichten können. Die Zahnärztin zog Konsequenzen und ließ technisch „aufrüsten“. Ihre IT wird nun regelmäßig gewartet. Sie selbst änderte sofort die Zugangspasswörter – auch die privaten.

Was macht eigentlich ein Kennwort zu einem guten Kennwort? Wiesner: „Gute Passwörter sind in der Regel keine Wörter, sondern ganze Sätze.

Grundsätzlich gelte die Regel: je länger, desto besser. Bei kürzeren Passwörtern sollten möglichst viele unterschiedliche Zeichen verwendet werden – also Groß- und Kleinbuchstaben, Ziffern und Sonderzeichen. Die Mindestlänge sollte bei neun Zeichen liegen.“

Für den „White hat“-Hacker stellt sich nach einem echten Hackerangriff immer die Frage: Kann ich als Praxisinhaber dem Patientendaten-Satz noch trauen? Doch wie prüft man die Zuverlässigkeit der wiederhergestellten Datensätze, welche Tools gibt es für normale Anwender – oder ist das gar nicht leistbar? Dazu der Fachmann: „Ist erst einmal die Integrität gebrochen, wurden also möglicherweise Datensätze verändert, kann man nur versuchen, diese aus einer Datensicherung wiederherzustellen. Doch auch hier kann in der Regel nicht mit 100-prozentiger Sicherheit gesagt werden, ob die Datensicherung nicht auch bereits verändert wurde.“ Darum gelte: Datensicherungen immer für eine gewisse Zeit vorhalten (zum Beispiel wöchentlich, monatlich, pro Quartal) und regelmäßig (zum Beispiel jährlich) Archive anfertigen, die nicht überschrieben werden!

Regelmäßige Datensicherungen kann man auch durch einen Dienstleister vornehmen oder zumindest vorbereiten lassen. Nur: Was macht einen guten Dienstleister aus? Wiesner: „Er bietet einen detaillierten Vertrag, mit genauen Beschreibungen der Leistungen, vor allem der regelmäßig wiederkehrenden wie Sicherheitsüberprüfungen und die Art der Abläufe. Nicht zuletzt, um im Fall der Fälle die Schuldfrage zu klären.“

Dann sei immer eine Mischung aus technischen und organisatorischen Maßnahmen wichtig. Untätigkeit könne einen nämlich teuer zu stehen kommen: „Die Frist, einen Datenschutzvorfall an die Aufsichtsbehörde zu melden, läuft nach 72 Stunden ab“, warnt der Experte. Eine Cyberpolice sei als Ergänzung zur IT-seitigen Dienstleistung sinnvoll. Doch: „Bußgelder wie bei Verstößen gegen die Datenschutzgrundverordnung sind nicht versicherbar!“

Die meisten Ärzte wähnen sich gut geschützt

Der GDV hatte vom 11. Juni bis 6. Juli 2018 eine repräsentative Forsa- Befragung der für die Internetsicherheit zuständigen Mitarbeiter von 200 Arztpraxen und 100 Apotheken beauftragt. Für eine knappe Mehrheit der Befragten überwiegen demnach die Vorteile bei der Digitalisierung: Die Abrechnung mit Krankenkassen werde bequemer und schneller, der fachliche Austausch mit anderen Ärzten und mit Patienten einfacher, der Verwaltungsaufwand geringer.

Doch die Befragten sehen auch die Nachteile: Sie fürchten unter anderem hohe Kosten, Probleme bei der Übertragung bisher analoger Daten in digitale Formate und Datenschutzprobleme. Einig ist man sich aber vor allem darin, dass die Bedrohung durch Cyberkriminelle im Zuge der Digitalisierung steigt. Die Gefahr ist also erkannt – aber gebannt ist sie allein dadurch noch lange nicht. Denn die Umfrage und Sicherheits-Tests des GDV zeigen auch, dass das individuelle Risiko von vielen unter Ärzten und Apothekern unter- und die Qualität der IT-Sicherheit systematisch überschätzt wird.

Ausgewählte Ergebnisse:

78 Prozent der Arztpraxen und 97 Prozent der Apotheken wären ohne funktionierende IT-Systeme deutlich eingeschränkt. 80 Prozent meinen, sie wären ausreichend gegen Cyberkriminalität geschützt. Ein Drittel der Ärzte und Apotheker plant keine weiteren Investitionen in die IT-Sicherheit. In rund 90 Prozent der getesteten Arztpraxen nutzen mehrere Benutzer dieselbe Zugangskennung mit sehr einfachen oder gar keinen Passwörtern. So gut wie keine Praxis oder Apotheke ist bei der E-Mail-Verschlüsselung auf dem neuesten Stand der Technik.

Cybercrime in der Zahnarztpraxis

Die richtige IT-„Prophylaxe“

Gelingt der Datenklau, hat eine Zahnarztpraxis im schlimmsten Fall einen fünfstelligen Schaden, Bußgelder nicht eingerechnet. Wie also sollte eine sichere Praxis-IT aussehen?

Stellen Sie sich vor, Sie wollen an einem gewöhnlichen Wochentag morgens ihren Praxiscomputer hochfahren. Doch alle Systeme sind gesperrt, alle Dateien verschlüsselt. Das Einzige, was Sie sehen, ist eine Nachricht von Erpressern. „Ups, Ihre wichtigen Dateien wurden verschlüsselt. Wenn Sie diesen Text sehen, sind die Dateien nicht länger erreichbar.“ Zahnarzt Dr. Michael Kann hat diesen Horror-Morgen erlebt – und wünscht diese Erfahrung niemandem (zm 4/2018).

Zahnarztpraxen sind für Cyberkriminelle ein lukratives Angriffsziel, glaubt Richard Renner, ein, Geschäftsführer der Berliner Perseus Technologies GmbH. „Hohe Umsätze, zahlreiche Patientendaten und ein einfacher Zugang in die Telematik-Infrastruktur. Ein erfolgreicher Hackerangriff auf eine Zahnarztpraxis ist ein Sechser im Lotto, nur mit größerer Erfolgswahrscheinlichkeit“, so der Fachmann. Neben Erpressungen mit Ransomware, also Erpresser-Software, kommen auch Datendiebstähle oft vor. Renner: „Kopierte Patientendaten sind eine beliebte Hehlerware für den Weiterverkauf im Darknet. Mit Versicherungs- und Adressdaten lassen sich Identitäten stehlen.“

Ausgespähte Termine könnten organisierten Verbrecherbanden außerdem dazu dienen, geplante Hauseinbrüche auf die Zahnarztbesuche der Besitzer abzustimmen. Die fortschreitende Digitalisierung führe zu einer immer weiteren Verschmelzung von privater und beruflicher Kommunikation, bilanziert Renner. Im Rahmen einer geregelten Work-Life-Balance sei die private Internetnutzung am Arbeitsplatz keine Ausnahme mehr, sondern eher die Regel. Dabei könnten leicht E-Mails mit schadhaften Anhängen oder eben Ransomware geöffnet werden.

Für den Hacker ist das ein Sechser im Lotto

Wie muss also die „IT-Prophylaxe“ aussehen, um die Wahrscheinlichkeit eines Hackerangriffs wenn nicht auszuschließen, wenigstens zu minimieren? Renner gibt fünf Tipps:

1. Halten Sie die Cyberhygiene ein:

Installieren Sie einen Passwort-Manager und setzen Sie Methoden zur Passwortsicherheit ein (zum Beispiel Zwei-Faktor-Authentifizierung)!

2. Bauen Sie eine Cybersicherheitskultur auf!

3. Bieten Sie Trainings zum „Phishing“ an, um Mitarbeiter dauerhaft zu sensibilisieren!

4. Setzen Sie technische Hilfsmittel zur Überwachung potenzieller Bedrohungen ein!

5. Sichern Sie sich finanziell für den Notfall ab!

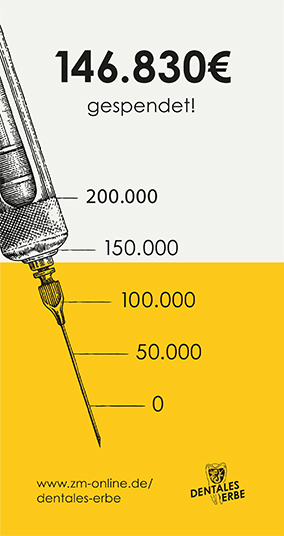

Diese Kosten können auf Sie zukommen

Der Gesamtverband der Deutschen Versicherungswirtschaft (GdV) geht in einem Musterszenario – bei einer Betriebsunterbrechung von über fünf Tagen – von 18.500 Euro Schadenskosten aus. Den möglichen Schaden in einer Zahnarztpraxis infolge eines Datenklaus beziffert der GdV mit über 37.000 Euro, Bußgelder nach der Datenschutz-Grundverordnung (DSGVO) nicht inbegriffen, ein Umsatzrückgang durch den Reputationsschaden ist ebenfalls nicht einkalkuliert.

4.000 Euro Informationskosten (Patienten)

2.000 Euro Anwaltskosten

5.000 Euro für IT-Forensik (Suche nach der Schwachstelle, die den Tätern den Zugriff erlaubte, und Wiederherstellung aller Daten aus Sicherungskopien)

5.000 Betriebsunterbrechung (2 Tage).

20.000 Euro Schadensersatz nach Artikel 82 DSGVO (Bußgelder nicht inbegriffen!)

1.000 Euro Krisenkommunikation aufgrund des schrumpfenden Patientenstamms (Der Umsatzrückgang ist nicht gedeckt)

(Errechnet aus fiktiven Fällen des GdV-Branchenreports „Cyberrisiken bei Ärzten und Apotheken“. Die Fälle beschreiben jeweils sowohl Datenklau als auch Erpressungen mit Ransomware.)

KZBV-EDV-Chef Siegfried Reiser

Firewall versus UTM: Ist mein Praxisnetz wirklich sicher?

„Dass meine Praxis eine Firewall hat, reicht doch, oder?“ Eben nicht! Eine klassische Firewall hat die Aufgabe, Daten ins Praxisnetz hereinzulassen oder zu blockieren. Dazu erstellt und pflegt sie intern quasi Tabellen, in denen sie festhält, welcher Rechner im Praxisnetz von welchem Rechner im Internet etwas empfangen möchte. Will beispielsweise der Rechner 1 im Praxisnetz Inhalte von der Webseite der zm empfangen, merkt sich die Firewall diese Anforderung (Praxisrechner 1 wartet auf Daten von www.zm-online.de). Informationen aus dem Internet können die Firewall nur passieren, wenn sie angefordert wurden. Leider „schaut“ sich besagte Firewall nicht den Inhalt der Daten an und lässt sie passieren. Gelingt es nun einem Angreifer, einen „Schädling“ einzuschleusen (per E-Mail, USB-Stick oder -Festplatte) passiert Folgendes: Eine scheinbar unverfängliche E-Mail erreicht den Praxisrechner. Inhalt: Eine Werbenachricht mit der Chance, an einem Gewinnspiel teilzunehmen. Der vorgebliche Preis ist nur einen Klick entfernt – auf den in der E-Mail enthaltenen Link, und schon baut Praxisrechner 1 eine Verbindung zum hinterlegten Server auf. Dieser sendet nun die Schadsoftware zur Praxis. Die Firewall lässt die Daten passieren, da diese ja vom Rechner 1 auch angefordert wurden. Sind alle Informationen eingetroffen, ist der Schädling in der Lage, sein zerstörerisches Werk – etwa die Verschlüsselung der kompletten Praxis-EDV – zu beginnen.

Wo liegt das Problem und wie kann man es lösen? Das Problem: die klassische Firewall, die die Daten nicht inhaltlich untersucht. Die Lösung: sogenannte UTM-(Unified Thread Management)-Systeme. Diese bieten neben der beschriebenen Firewall-Funktionalität zusätzliche Dienste. So können UTMs eingehende E-Mails auf Viren oder anderen schädlichen Inhalt durchsehen und solche E-Mails blocken, so dass sie nicht zur Gefahr werden. Die Systeme untersuchen auch den Inhalt der Daten, die beim Surfen unseren Rechner erreichen, und blocken Angreifer. UTMs haben die Aufgabe, Sicherheit für das gesamte Netz zu ermöglichen.Wichtig ist also, ob die in der Praxis verbaute Lösung eine reine Firewall-Funktion hat oder ob sie sich mit den Funktionen einer UTM wirklich messen kann.

Siegfried Reiser, Leiter KZBV-Abteilung InHouseEDV / Kommunikationssysteme